Vyatta : politique de zone

Dans cet article j’utilise la version 6.6R1 de Vyatta.

La majorité de cet article est basée sur la documentation officielle.

Les zone-policy (politiques de zone) permettent de délimiter les accès : entrants et sortants.

Par défaut elles n’acceptent aucune communication entrante et sortante et c’est pour cette raison que les zones sont couplées avec des règles pare-feu strictes et précises.

Le but est de pouvoir autoriser ou non certains flux réseaux entre elles : exemple DMZ.

Et si vous aviez l’habitude de parler vert, rouge, orange, bleu alors accrochez-vous! car les interfaces colorées n’existent pas dans Vyatta, du moins pas de cette façon là.

Notez que l’idée d’une interface rouge ou verte est simplement une convention, pas une restriction.

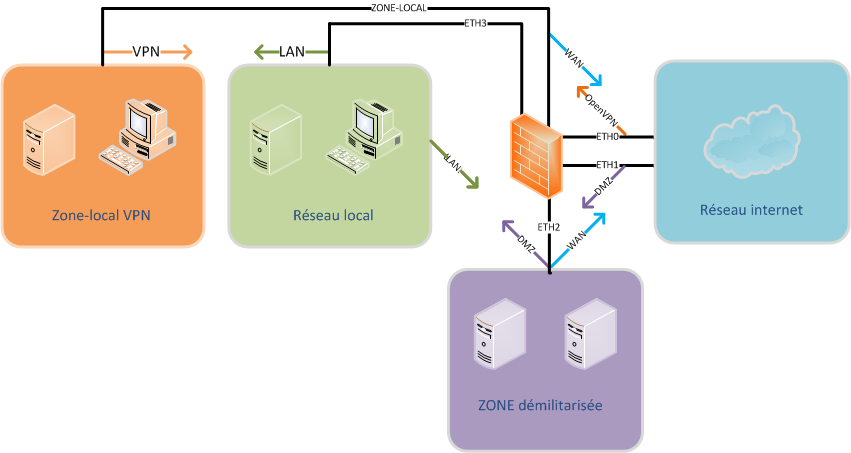

Schéma conventionnel des différentes zones

Le réseau répond à une politique de sécurité interne. Chaque zone utilise une seule ou plusieurs interfaces avec des règles de pare-feux précises entre elles.

Récapitulatif :

Zone réseau internet : eth0, eth1

Zone démilitarisée : eth2

Zone réseau local : eth3

Zone local VPN : ZONE-LOCAL

Pourquoi j’utilise 2 cartes (eth0 et eth1) et pas une seule ? Tout simplement parce-que je loue des adresses routées sur internet.

N’oubliez pas vos règles NAT et DHCP expliquées dans cet article.

Configuration des zones + pare-feux dans Vyatta :

Zone réseau internet avec pare-feux :

set zone-policy zone internet

set zone-policy zone internet description "internet"

set zone-policy zone internet default-action drop

set zone-policy zone internet interface eth0

set zone-policy zone internet interface eth1

set firewall name internet_trafic

set firawall name internet_trafic default-action accept

set firewall name internet_trafic description “Autorise trafic internet”

set firewall name internet_trafic rule 1 action accept

set firewall name internet_trafic rule 1 state established enable

set firewall name internet_trafic rule 1 state related enable

Zone démilitarisée avec pare-feux :

set zone-policy zone dmz

set zone-policy zone dmz description "dmz"

set zone-policy zone dmz default-action drop

set zone-policy zone dmz interface eth2

set firewall name internet_vers_dmz

set firawall name internet_vers_dmz default-action drop

set firewall name internet_vers_dmz description “filtrage du trafic internet vers dmz”

set firewall name internet_vers_dmz rule 1 action accept

set firewall name internet_vers_dmz rule 1 destination addresse X.X.X.X (adresse de votre serveur)

set firewall name internet_vers_dmz rule 1 destination port 80,443

set firewall name internet_vers_dmz rule 1 protocol tcp

Zone lan avec pare-feux :

set zone-policy zone lan

set zone-policy zone lan description "lan"

set zone-policy zone lan default-action drop

set zone-policy zone lan interface eth3

set firewall name lan_vers_dmz

set firewall name lan_vers_dmz description “Autoriser le lan vers dmz”

set firewall name lan_vers_dmz rule 1 action accept

set firewall name lan_vers_dmz rule 1 destination adresse X.X.X.X (adresse de votre serveur)

set firewall name lan_vers_dmz rule 1 destination port 22,80,443

set firewall name lan_vers_dmz_rule 1 source adresse X.X.X.X/X (adresse reseau du lan)

set firewall name lan_vers_dmz rule 1 protocol tcp

set firewall name lan_vers_dmz rule 2 action accept

set firewall name lan_vers_dmz rule 2 icmp type-name any

set firewall name lan_vers_dmz rule 2 protocol icmp

set firewall name lan_vers_vyatta rule 1 action accept

set firewall name lan_vers_vyatta rule 1 destination adresse X.X.X.X/X (adresse reseau du lan)

set firewall name lan_vers_vyatta rule 1 source adresse X.X.X.X/X (adresse reseau du vpn)set firewall name lan_vers_dmz rule 1 protocol tcp

set firewall name lan_vers_vyatta rule 2 action accept

set firewall name lan_vers_vyatta rule 2 icmp type-name any

set firewall name lan_vers_vyatta rule 2 protocol icmpZone Vyatta VPN avec pare-feux :

set zone-policy zone vyatta

set zone-policy zone vyatta description "zone-local de vyatta"

set zone-policy zone vyatta interface local-zone

set firewall name vpn_vers_vyatta

set firawall name vpn_vers_vyatta default-action accept

set firewall name vpn_vers_vyatta description “filtrage trafic entrant vers vyatta”

set firewall name vpn_vers_vyatta rule 1 action drop

set firewall name vpn_vers_vyatta rule 1 destination addresse X.X.X.X (adresse de votre interface public eth1)

set firewall name vpn_vers_vyatta rule 1 protocol tcp_udp

set firewall name vpn_vers_vyatta rule 2 action drop

set firewall name vpn_vers_vyatta rule 2 destination adresse X.X.X.X (adresse de votre interface public eth0)

set firewall name vpn_vers_vyatta rule 2 destination port 53

set firewall name vpn_vers_vyatta rule 2 protocol tcp_udp

Ajouter les règles pare-feu aux zones :

Acceptez le trafic de la zone internet vers dmz :

set zone-policy zone internet from dmz firewall name internet_traficAcceptez le trafic de la zone dmz vers d’internet :

set zone-policy zone dmz from internet firewall name internet_vers_dmzAcceptez le trafic de la zone internet vers lan :

set zone-policy zone internet from lan name internet_traficAcceptez le trafic de la zone dmz vers lan :

set zone-policy zone dmz from lan name lan_vers_dmzAcceptez le trafic de la zone vyatta vers internet :

set zone-policy zone vyatta from internet firewall name vpn_vers_vyattaAcceptez le trafic de la zone lan vers vyatta :

set zone-policy zone lan from vyatta firewall name lan_vers_vyattaLes zone-policy et les règles firewall n’ont plus de secret pour vous!